1 引 言

随着遥感技术的快速发展,遥感影像在国防军事建设,现代化建设,科学研究等领域中应用广泛,其经济价值、社会价值日益凸显[1 ] 。然而伴随遥感影像的广泛应用,泄密、侵权及盗版等问题也日益突出,解决该问题成为信息安全领域研究的热点。

目前有关遥感影像的安全保护技术,从保护方式上可分为事后追究与事先防范两大类。数字水印和数字指纹技术都属于事后追究技术,它们通过在遥感影像中嵌入版权信息或用户标识信息等,必要的时候提取出嵌入的水印信息,可以有效解决遥感影像的版权保护问题。数字水印和数字指纹技术已经发展成为测绘成果版权认证、使用跟踪、内容认证等方面的一种有效手段[2 ] 。与数字水印技术相比,数字指纹技术能够从盗版的数字拷贝中追踪到原始的购买者(盗版者),因此,数字指纹技术在数字产品版权保护中更具优势。

数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] 。区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与。匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中。在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖。为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用。在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成。当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息。内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷。已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者。指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低。Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在。张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像。遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降。所以目前已有的非对称指纹方案无法直接运用于遥感影像。

设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提。非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注。近年来,研究人员提出了许多种非对称指纹方案。Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题。张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高。Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率。在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案。

现有的非对称指纹方案适用于多媒体图像,在遥感影像上鲜有应用,同时存在带宽需求高,加密效率低等问题。因此,研究提出一种基于Bresson同态公钥加密算法非对称指纹方案,并将其应用于遥感影像中。

2 Bresson同态公钥加密算法

一个公钥加密算法E ( · ) k 以及其加(乘)法操作满足以下条件,则称该公钥加密算法为加(乘)同态的,其中x , y M 中的任意两条消息:

E k ( x + y ) = E k ( x ) ⊕ E k ( y )

加同态与乘同态称之为部分同态。如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的。目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法。

同态公钥加密算法[19 -21 ] 被广泛用于设计非对称指纹方案。同态属性使得内容提供商能够把消费者提供的、加密的指纹信息直接嵌入到加密的数字内容中去而无需预先解密,从而可以实现指纹方案的非对称属性。研究以Bresson公钥密码为例介绍同态公钥加密算法。

设N=pq ,其实p 和q 为素数,同时满足p =2p 0 + 1 q =2q 0 + 1 p 0 q 0 G 为模N 2 α ∈Z N 2 * ord (G )],且满足g = α 2 m o d N 2 h = g a m o d N 2 N, g, h ),对应的私钥为A。在加密过程中,对于明文m ∈Z N Z N 2 r ,密文对(A,B )可以用以下公式表示:

A = g r m o d N 2

B = h r ( 1 + m N ) m o d N 2

m = B A a - 1 m o d N 2 N

对于明文m 1 m 2 E (m 1 A 1 , B 1 E (m 2 A 2 , B 2

A 1 = g r 1 m o d N 2

B 1 = h r 1 ( 1 + m 1 N ) m o d N 2

A 2 = g r 2 m o d N 2

B 2 = h r 2 ( 1 + m 2 N ) m o d N 2

E ( m 1 ) ⊗ E ( m 2 ) = ( A 1 A 2 , B 1 B 2 )

A 1 A 2 = g r 1 + r 2 m o d N 2

B 1 B 2 = h r 1 + r 2 [ 1 + ( m 1 + m 2 ) N ] m o d N 2

E ( m 1 ) ⊗ E ( m 2 ) = E ( m 1 + m 2 )

3 非对称指纹方案

3.1 基本思想

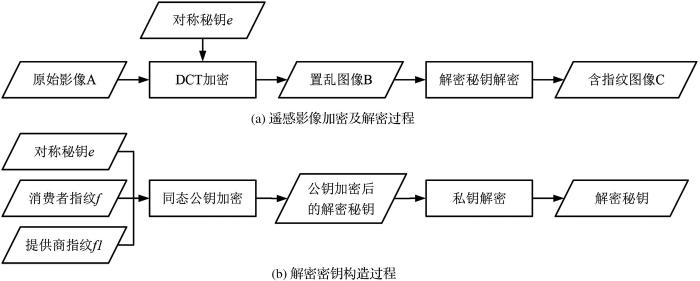

内容提供商加密原始影像后通过多播传输给多个消费者,使用该遥感影像需要进行解密,在解密密钥的生成过程中使用了Bresson加密的同态属性,生成解密密钥后分发给消费者,指纹拷贝的生成通过客户端的解密完成,不同的解密密钥将产生不同的指纹拷贝。在整个过程中,同态公钥加密算法没有用于加密遥感影像。由于解密密钥构造过程中步骤较多,将具体流程分为遥感影像加密及解密过程与解密密钥的构造过程,如图1 所示。

图1

图1

基于同态公钥加密的数字指纹流程图

Fig.1

Flow chart of digital fingerprint based on homomorphic public key encryption

3.2 加密遥感影像

选取大小为512像素×512像素TIFF格式灰度遥感影像为例,采用目前研究最多的离散余弦变换(Discrete Cosine Transform, DCT)[22 ] 对其做8×8分块DCT变换后转化为频率域系数,根据人眼视觉系统(Human Visual System, HVS),人眼一般对图像的低频部分较为敏感,只需修改低频系数就可以使图像置乱,失真。因此,选取低频系数实现遥感影像的置乱。

设该影像为P ,将其表示为长度N 的实数向量P = ( p 1 , p 2 , … , p N ) E k = ( e 1 , e 2 , … , e N ) j 位元素按如下方式生成:

e i = α ∑ k = 1 M u k j ( j = 1,2 , . . . , N ) (13)

其中:α 是一个实数,α 的值越大,则加密强度越大,该加密过程可以视为水印的扩频嵌入过程。加密完成后得到一份严重置乱的拷贝:

c = ( c 1 , c 2 , . . . , c N ) = ( p 1 + e 1 , p 2 + e 2 , . . . , p N + e N ) (14)

3.3 解密密钥的生成及分发

解密密钥的分发过程是一个内容提供商A 与第i 个消费者B 的双方协议,为了简单起见,以下省略了相应的签名及验证过程。

(1)为了从A 处获得解密密钥,B 首先与A 协商建立一个双方密钥协议AGR,其中规定了双方的权利与义务,同时其也限定了解密密钥的生成过程:解密密钥由内容提供商与消费者共同生成以便识别消费者并防止内容提供商的恶意诬陷。由于遥感影像存在高精度,光谱特征丰富等特点,为了保持嵌入指纹后遥感影像的较高质量,A 需要根据HVS为B 的每个解密密钥元素的取值给定一个适当的区间。

(2)B 通过同态公钥加密算法生成一个公钥-私钥对(p k b , s k b f b f b N 的实数向量,其中前N 1 A 共同生成解密密钥,后N 2 = N - N 1 B 的身份。然后B 用公钥p k b f b p k b AGR ,有关加密函数E 的信息以及用公钥加密完成的指纹E p k ( f b ) A 。

(3)A 在接受到B 发送的请求后,生成一组长度为N 的实数向量f i N 2 = N - N 1 N 1 A 的身份,然后A 通过以下方法生成解密密钥d k i = ( d k 1 i , d k 2 i , … , d k n i )

E p k b ( d k i ) = E p k b ( e k ) ⊖ E p k b ( f i ) ⊖ E p k b ( f b ) = E p k b ( e k ⊖ f i ⊖ f b ) = E p k b ( e k ⊖ ( f i ⊖ f b ) ) = E p k b ( e k ⊖ γ i ) (15)

此处的γ i = ( γ 1 i , γ 2 i , … , γ N i ) A 以及消费者B 共同生成的指纹,然后A 将E p k b ( d k i ) B 。

3.4 解密遥感影像

在接收到A 发送的E p k b ( d k i ) B 用自己的私钥s k b d k i B 用解密密钥d k i C ,解密操作可以表示为:

y i j = c i - d k i j = ( p j + e j ) - ( e j - r i j ) = p j + r i j (16)

由以上步骤可以看出,当解密操作完成后,一个由f b f i γ i Y i f b f i f i f b

4 实验与分析

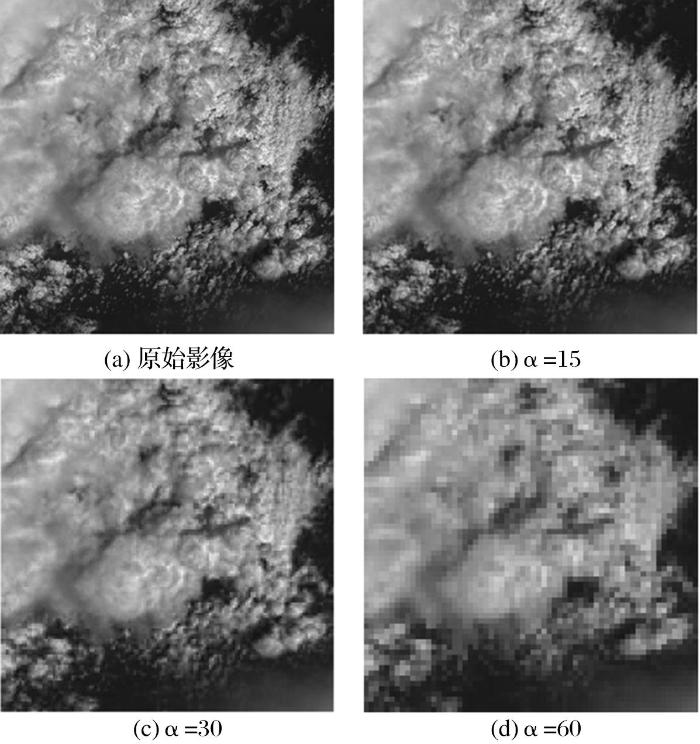

为验证该方案的安全性与加密效率,以MATLAB R2016a为平台,选取原始大小336 KB的512×512 TIFF格式灰度遥感影像进行实验,原始图像如图2 (a)所示。

图2

图2

原始影像及不同α

Fig.2

Original image and image encryption effect under different α

4.1 安全性分析

安全性分析主要包括三部分:数字内容本身的安全性,内容提供商的安全性以及消费者的安全性,后两者也可以统称为交易协议的安全性。数字内容本身的安全性是指数字拷贝加密后的置乱程度,其视觉质量应该是不可接受的,以防止未授权的访问与分发。这里首先必须指出的是,交易协议的安全性取决于所使用的密码学原语的安全性,即解密密钥分发协议中所采用的加密算法。

(1)数字内容加密后的置乱程度取决于嵌入到数字媒体中的水印强度,水印强度越大,数字内容加密后的视觉质量越差,可感知性越低。由公式(9)可知,参数α 用于调节水印强度,α 值越大,加密后的影像置乱程度就越高,图2 (b)~图2 (d)给出了不同α

(2)该方案对于对消费者B 来说是安全的。首先,在交易过程中,内容提供商A 不知道最终所获得的指纹拷贝,因此不能够通过直接重分发的指纹拷贝的方式来诬陷B 。其次,虽然A 知道相应的指纹f i E k f b B 的私钥s k b A 无法够构造出相应的组合指纹γ i γ i A 无法伪造出的B 指纹拷贝,从而不能够通过伪造出B 的指纹拷贝来诬陷B 。

(3)该方案对于对内容提供商A 来说也是安全的。首先,当A 在某处找到一份未授权的数字拷贝时,他能通过运行叛逆者追踪算法识别出相应的盗版者。其次,只有消费者B 知道相应的指纹f b B 之外,任何人都不能够伪造出B 的指纹拷贝,因此,当B 被认定是盗版的来源时,B 无法够推脱由其盗版行为所引起的责任。

4.2 带宽效率

在本文的非对称指纹方案中,通信开销由两部分组成:①以多播方式传输一份加密的遥感影像C 给消费者数目为M 的多播组;②由密钥分发协议产生的通信开销。以上两部分可以通过与普通单播传输方案的通信开销进行对比的方式来分析所提出的非对称指纹方案的带宽效率。

令C m C u 19 ]中的结论,C m C u

C m C u ≈ M 0.66 (17)

假设每个解密密钥由10 240个元素,每个元素长度为32比特(4字节),则每个消费者获得的解密密钥大小为40 KB。令T 0 T u R = T 0 / T u 式(14)可以得出:

R = 40 × M + d s × M 0.66 M × d s (18)

其中:ds 表示加密的数字拷贝C 的大小。在上式中,对于给定的ds ,R M 表1 给出了不同消费者数目时的带宽效率比。

由表1 可以看出,在消费者数量增长时,采用多播这一有效的一对多数据传输方式,可以很大程度上降低通信开销。同时由于采用了基于数字水印的加密方法,加密后的遥感影像大小与原始遥感影像相近,进一步降低了通信开销。

4.3 加密效率

由于加密过程是由内容提供商统一完成,解密过程由用户收到解密密钥后独立完成,在消费者较多时,对内容提供商的加密效率分析更有参考价值,故本文模拟了多消费者购买情况下的加密效率。

加密实验模拟采用OpenSSL中密码算法库大数操作函数编写了1024 bit的Bresson算法。实验环境为:Intel core i5-9300H四核CPU,DDR4 2666MHZ 16GB双通道内存。模拟文中DCT扩频置乱算法与1 024 bit Bresson算法加密原始大小336 KB的512×512遥感影像,实验次数设置为100次,表2 给出了二者计算耗时的统计。

由上表可以看出,使用同态公钥加密算法直接加密影像数据的耗时要远远长于基于数字水印算法的扩频置乱算法。而目前的遥感影像数据量正在迅速增长,随着原始影像数据大小的增长,使用同态公钥加密算法直接加密影像数据的计算耗时也会以几何倍数增长,这是十分低效的。

5 结 语

针对遥感影像提出了一种基于同态公钥加密算法的数字指纹方案。与已有相关方案相比,所提出的方案有着较低的计算复杂性、较小的带宽需求以及较强的实用性。首先,在提出的方案中,同态公钥加密算法只用于分发解密密钥,而不是用于加密遥感影像数据。因此,降低了计算复杂性,提高了加密效率。其次,多播通信被用于传输一份相同的加密拷贝给多个消费者,够降低了通信开销,提高了带宽效率。再次,由于加密遥感影像时采用了基于数字水印的DCT加密方法,加密后的遥感影像与原始影像大小相近,不会出现同态公钥加密算法加密遥感影像后加密后数据量激增的问题,可以进一步降低通信开销。另外,内容提供商只需要为多个消费者生成一份相同的加密拷贝,这极大地降低了内容提供商的负担。

在设计数字指纹方案时,多个用户之间的合谋攻击问题有所疏漏。当然,这个问题将会涉及到数字指纹的抗合谋编码设计,即根据合谋攻击的过程对数字指纹进行编码,防止被多个用户合谋攻击。这将在未来对其进行研究,并证实可用性。

参考文献

View Option

[1]

Ding Kaimeng Zhu Changqing Luo Wen et al Perceptual hash algorithm based on adaptive PCNN and PCA for remote sensing image authentication

[J]. Journal of Nanjing Normal University(Natural Science Edition) ,2019 ,42 (2 ):17 -22 .

[本文引用: 1]

丁凯孟 ,朱长青 ,罗文 ,等 基于自适应PCNN与PCA的遥感影像感知哈希认证算法

[J]. 南京师大学报(自然科学版) , 2019 ,42 (2 ):17 -22 .

[本文引用: 1]

[2]

Zhu Changqing Fu Haojun Yang Chengsong et al Watermarking algorithm for digital grid map based on integer wavelet transformation

[J]. Geomatics and Information Science of Wuhan University ,2009 ,34 (5 ):619 -621 .

[本文引用: 1]

朱长青 ,符浩军 ,杨成松 ,等 基于整数小波变换的栅格数字地图数字水印算法

[J]. 武汉大学学报(信息科学版) ,2009 ,34 (5 ):619 -621 .

[本文引用: 1]

[3]

Pfitzmann B Waidner M Anonymous Fingerprinting, Berlin, Heidelberg,1997

[C]∥Springer Berlin Heidelberg ,1997 .

[本文引用: 1]

[4]

Pfitzmann B Schunter M Asymmetric Fingerprinting, Berlin, Heidelberg,1996

[C]∥ Springer Berlin Heidelberg ,1996 .

[本文引用: 2]

[5]

Biehl I Meyer B Cryptographic methods for collusion-secure fingerprinting of digital data

[J]. Computers & Electrical Engineering , 2002 ,28 (1 ):59 -75 .

[本文引用: 2]

[6]

Kuribayashi M Tanaka H Fingerprinting protocol for images based on additive homomorphic property

[J]. IEEE Transactions on Image Processing , 2005 ,14 (12 ):2129 -2139

[本文引用: 2]

[7]

Zhang Xinpeng Wang Shuozhong Chen Chao Asymmetric fingerprint scheme without authoritative third party

[C]∥ The Sixth National Symposium on information hiding and multimedia information security , Harbin .

[本文引用: 2]

张新鹏 , 王朔中 , 陈超 不需权威第三方的非对称指纹方案

[C]∥ 第六届全国信息隐藏暨多媒体信息安全学术研讨会 , 哈尔滨 .

[本文引用: 2]

[8]

Xie Jianquan Huang Dazu Xie Qing Asymmetric fingerprinting protocol based on RSA public key system

[J]. Journal of Chinese Computer Systems , 2013 ,34 (11 ):2542 -2545 .

[本文引用: 2]

谢建全 ,黄大足 ,谢勍 基于RSA公钥体制的非对称数字指纹协议

[J].小型微型计算机系统 ,2013 ,34 (11 ):2542 -2545 .

[本文引用: 2]

[9]

Hu D Li Q Bandwidth efficient asymmetric fingerprinting scheme

[J]. International Journal of Communication Systems , 2012 ,25 (2 ):84 -91 .

[本文引用: 2]

[10]

Paul S Multicasting on the internet and its applications [M]. Unised states : Springer science & Business media ,1998 .

[本文引用: 1]

[11]

Rivest R L Adleman L Dertouzos M L On data banks and privacy homomorphisms

[J]. Foundations of Secure Computation , 1978 , 4 (11 ): 169 -180 .

[本文引用: 1]

[12]

T E. A public key cryptosystem and a signature scheme based on discrete logarithms

[J]. IEEE Transactions on Information Theory , 1985 ,31 (4 ):469 -472 .

[本文引用: 1]

[13]

Paillier P Public-key cryptosystems based on composite degree residuosity classes, 1999

[C]∥ International conference on the theory and applications of cryptographic techniques . Berlin, Heidelberg : Springer , 1999 .

[本文引用: 1]

[14]

Goldwasser S Micali S Probabilistic encryption & how to play mental poker keeping secret all partial information

[M]. Providing sound foundations for cryptography: on the work of Shafi Goldwasser and Silvio Micali . United States : ACM Books , 2019 .

[本文引用: 1]

[15]

Okamoto T Uchiyama S A new public-key cryptosystem as secure as factoring, 1998

[C]∥ International conference on the theory and applications of cryptographic techniques . Berlin, Heidelberg : Springer , 1998 .

[本文引用: 1]

[16]

Bresson E Catalano D Pointcheval D A simple public-key cryptosystem with a double trapdoor decryption mechanism and its applications, 2003

[C]∥International Conference on the Theory and Application of Cryptology and Information Security . Berlin, Heidelberg : Springer , 2003 .

[本文引用: 1]

[17]

Gentry C Fully homomorphic encryption using ideal lattices

[C]∥Proceedings of the forty-first annual ACM symposium on Theory of computing . United States : Association for Computing Machinery , 2009 .

[本文引用: 1]

[18]

Qin Sixian Yu Yongsheng Zhang Xiaohui et al Comparison and analysis of invisible digital watermark algorithms for remote sensing

[J]. Journal of Geomatics ,2017 , 42 (5 ): 59 -62 .

[本文引用: 1]

秦思娴 , 余咏胜 , 张小惠 , 等 遥感影像不可见数字水印算法比较与分析

[J]. 测绘地理信息 ,2017 ,42 (5 ):59 -62 .

[本文引用: 1]

[19]

Diao Yiqing Ye Ayong Zhang Jiaomei et al A dual privacy protection method based on group signature and homomorphic encryption for alliance blockchain

[J]. Journal of Computer Research and Development ,2022 ,59 (1 ):172 -181 .

[本文引用: 2]

刁一晴 ,叶阿勇 ,张娇美 ,等 基于群签名和同态加密的联盟链双重隐私保护方法

[J]. 计算机研究与发展 , 2022 , 59 (1 ): 172 -181 .

[本文引用: 2]

[20]

Tu Hang Secure multi-party computation protocol based on fully homomorphic encryption

[J]. Communications Techno-logy , 2021 , 54 (12 ): 2674 -2678 .

涂航 基于全同态加密的安全多方计算协议

[J]. 通信技术 , 2021 , 54 (12 ): 2674 -2678 .

[21]

Zhong Yang Bi Renwan Yan Xishan et al Efficient homomorphic neural network supporting privacy-preserving training

[J/OL]. Journal of Computer Applications : 1 -11 [2022-03-12 ].

URL

[本文引用: 1]

钟洋 , 毕仁万 , 颜西山 ,等 支持隐私保护训练的高效同态神经网络

[J/OL]. 计算机应用 : 1 -11 [2022-03-12 ].

URL

[本文引用: 1]

[22]

Chalmers R C Almeroth K C Modeling the branching characteristics and efficiency gains in global multicast trees:

[C]// Proceedings IEEE INFOCOM 2001 . Conference on Computer Communications. Twentieth Annual Joint Conference of the IEEE Computer and Communications Society . United States : IEEE , 2001 .

[本文引用: 1]

基于自适应PCNN与PCA的遥感影像感知哈希认证算法

1

2019

... 随着遥感技术的快速发展,遥感影像在国防军事建设,现代化建设,科学研究等领域中应用广泛,其经济价值、社会价值日益凸显[1 ] .然而伴随遥感影像的广泛应用,泄密、侵权及盗版等问题也日益突出,解决该问题成为信息安全领域研究的热点. ...

基于自适应PCNN与PCA的遥感影像感知哈希认证算法

1

2019

... 随着遥感技术的快速发展,遥感影像在国防军事建设,现代化建设,科学研究等领域中应用广泛,其经济价值、社会价值日益凸显[1 ] .然而伴随遥感影像的广泛应用,泄密、侵权及盗版等问题也日益突出,解决该问题成为信息安全领域研究的热点. ...

基于整数小波变换的栅格数字地图数字水印算法

1

2009

... 目前有关遥感影像的安全保护技术,从保护方式上可分为事后追究与事先防范两大类.数字水印和数字指纹技术都属于事后追究技术,它们通过在遥感影像中嵌入版权信息或用户标识信息等,必要的时候提取出嵌入的水印信息,可以有效解决遥感影像的版权保护问题.数字水印和数字指纹技术已经发展成为测绘成果版权认证、使用跟踪、内容认证等方面的一种有效手段[2 ] .与数字水印技术相比,数字指纹技术能够从盗版的数字拷贝中追踪到原始的购买者(盗版者),因此,数字指纹技术在数字产品版权保护中更具优势. ...

基于整数小波变换的栅格数字地图数字水印算法

1

2009

... 目前有关遥感影像的安全保护技术,从保护方式上可分为事后追究与事先防范两大类.数字水印和数字指纹技术都属于事后追究技术,它们通过在遥感影像中嵌入版权信息或用户标识信息等,必要的时候提取出嵌入的水印信息,可以有效解决遥感影像的版权保护问题.数字水印和数字指纹技术已经发展成为测绘成果版权认证、使用跟踪、内容认证等方面的一种有效手段[2 ] .与数字水印技术相比,数字指纹技术能够从盗版的数字拷贝中追踪到原始的购买者(盗版者),因此,数字指纹技术在数字产品版权保护中更具优势. ...

Anonymous Fingerprinting, Berlin, Heidelberg,1997

1

1997

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

Asymmetric Fingerprinting, Berlin, Heidelberg,1996

2

1996

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

Cryptographic methods for collusion-secure fingerprinting of digital data

2

2002

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

Fingerprinting protocol for images based on additive homomorphic property

2

2005

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

不需权威第三方的非对称指纹方案

2

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

不需权威第三方的非对称指纹方案

2

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

基于RSA公钥体制的非对称数字指纹协议

2

2013

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

基于RSA公钥体制的非对称数字指纹协议

2

2013

... 数字指纹方案可以分为3种基本类型:对称指纹方案,非对称指纹方案及匿名指纹方案[3 ] .区别对称指纹方案与非对称指纹方案的主要依据是判断指纹拷贝的生成过程中是否需要消费者的参与.匿名指纹方案是在非对称指纹的基础上实现了消费者的匿名性,因此,可以把匿名指纹方案归属到非对称指纹方案中.在对称指纹方案中,指纹的生成和嵌入由内容提供商单方面完成,内容提供商及消费者都保有相应的指纹拷贝,因此不诚实的内容提供商可能恶意多次分发含用户指纹的拷贝来诬陷消费者;同理,不诚实的消费者可以通过辩解盗版的数字拷贝来自内容提供商的恶意分发来抵赖.为了克服对称指纹方案存在的缺陷,非对称指纹方案逐渐被采用.在非对称指纹方案中,数字产品的交易通过各参与者的一个交互协议(指纹协议)来完成.当协议正常执行完成后,消费者得到了其所购买的含有指纹的数字拷贝,而内容提供商得到了对应消费者的一些秘密信息.内容提供商可以根据盗版的数字拷贝中提取的指纹信息以及在交易过程中所得到的有关消费者的秘密信息有效追踪到盗版者,而指纹方案的非对称属性可以防止无辜的消费者受到诬陷.已有的非对称指纹方案实用性不强,主要原因如下:首先,内容提供商必须为每个不同的消费者生成不同的指纹拷贝,指纹拷贝的分发通过单播的方式一对一地发送给相应的消费者.指纹拷贝的唯一性不但加重了内容提供商的负担,也给指纹拷贝的分发提出了严峻的考验,随着消费者数量的增加,内容提供商的负担以及带宽需求也会呈现指数型增长;其次,实现非对称属性的效率较低.Pfitzmann等[4 -5 ] 实现非对称属性的核心方法是比特承诺方案,而由于安全原因,其加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,但存在计算复杂度高,加密速度慢以及加密后数据量激增等问题在.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像.遥感影像相较于普通多媒体图像,数据量大,精度高,光谱特征丰富,若采用公钥加密遥感影像并生成含指纹的影像,计算量巨大;同时含指纹的影像质量会下降.所以目前已有的非对称指纹方案无法直接运用于遥感影像. ...

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

Bandwidth efficient asymmetric fingerprinting scheme

2

2012

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

... 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

1

1998

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

On data banks and privacy homomorphisms

1

1978

... 设计出安全使用的非对称指纹方案是数字指纹技术走向应用与普及的前提.非对称指纹技术已经成为一个热点研究问题,得到了研究人员的广泛专注.近年来,研究人员提出了许多种非对称指纹方案.Pfitzmann等[4 -5 ] 基于比特承诺方案提出一种非对称指纹方案,而由于安全原因,比特承诺方案的加密率应大于1 / 10 3 [6 ] 实现非对称属性的核心方法是同态公钥加密,同态公钥加密算法(Homomorphic Public Key Encryption Algorithm)是指具有同态属性的公钥加密算法,其同态属性可以将加密的数字水印或数字指纹直接嵌入到加密的数字产品中而无需提前解密,从而实现交易协议的非对称性,但其存在计算复杂度高,加密速度慢以及加密后数据量激增等问题.张新鹏等[7 -8 ] 通过公钥加密随机变量的方法实现了非对称属性,但同时也使用公钥加密多媒体图像,计算复杂度高.Hu等[9 ] 提出了一种带宽高效的非对称指纹方案,通过将同态公钥加密算法用于密钥交换而不是直接加密影像数据来降低计算复杂度,同时采用多播传输[10 -11 ] 的方式提高带宽效率.在文献[9 ]的基础上,结合遥感影像的特点,提出了基于Bresson同态公钥加密算法的遥感影像数字水印方案. ...

E. A public key cryptosystem and a signature scheme based on discrete logarithms

1

1985

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

Public-key cryptosystems based on composite degree residuosity classes, 1999

1

1999

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

Probabilistic encryption & how to play mental poker keeping secret all partial information

1

2019

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

A new public-key cryptosystem as secure as factoring, 1998

1

1998

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

A simple public-key cryptosystem with a double trapdoor decryption mechanism and its applications, 2003

1

2003

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

Fully homomorphic encryption using ideal lattices

1

2009

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

遥感影像不可见数字水印算法比较与分析

1

2017

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

遥感影像不可见数字水印算法比较与分析

1

2017

... 加同态与乘同态称之为部分同态.如果一个公钥加密算法既满足加同态性质,又满足乘同态性质,则称其为全同态的.目前已知的公钥密码中,RSA[12 ] 、EIGamel[13 ] 具有乘同态性质,而Paillier[14 ] ,Goldwasser-Micali[15 ] 、Okamoto-Uchiyama[16 ] 以及Bresson[17 ] 具有加同态性质,2009年Gentry[18 ] 提出了第一个全同态加密算法. ...

基于群签名和同态加密的联盟链双重隐私保护方法

2

2022

... 同态公钥加密算法[19 -21 ] 被广泛用于设计非对称指纹方案.同态属性使得内容提供商能够把消费者提供的、加密的指纹信息直接嵌入到加密的数字内容中去而无需预先解密,从而可以实现指纹方案的非对称属性.研究以Bresson公钥密码为例介绍同态公钥加密算法. ...

... 令C m C u 19 ]中的结论,C m C u

基于群签名和同态加密的联盟链双重隐私保护方法

2

2022

... 同态公钥加密算法[19 -21 ] 被广泛用于设计非对称指纹方案.同态属性使得内容提供商能够把消费者提供的、加密的指纹信息直接嵌入到加密的数字内容中去而无需预先解密,从而可以实现指纹方案的非对称属性.研究以Bresson公钥密码为例介绍同态公钥加密算法. ...

... 令C m C u 19 ]中的结论,C m C u

支持隐私保护训练的高效同态神经网络

1

... 同态公钥加密算法[19 -21 ] 被广泛用于设计非对称指纹方案.同态属性使得内容提供商能够把消费者提供的、加密的指纹信息直接嵌入到加密的数字内容中去而无需预先解密,从而可以实现指纹方案的非对称属性.研究以Bresson公钥密码为例介绍同态公钥加密算法. ...

支持隐私保护训练的高效同态神经网络

1

... 同态公钥加密算法[19 -21 ] 被广泛用于设计非对称指纹方案.同态属性使得内容提供商能够把消费者提供的、加密的指纹信息直接嵌入到加密的数字内容中去而无需预先解密,从而可以实现指纹方案的非对称属性.研究以Bresson公钥密码为例介绍同态公钥加密算法. ...

Modeling the branching characteristics and efficiency gains in global multicast trees:

1

2001

... 选取大小为512像素×512像素TIFF格式灰度遥感影像为例,采用目前研究最多的离散余弦变换(Discrete Cosine Transform, DCT)[22 ] 对其做8×8分块DCT变换后转化为频率域系数,根据人眼视觉系统(Human Visual System, HVS),人眼一般对图像的低频部分较为敏感,只需修改低频系数就可以使图像置乱,失真.因此,选取低频系数实现遥感影像的置乱. ...